Labeled PSI from Fully Homomorphic Encryption with Malicious Security

恶意安全的全同态加密中的标签化 PSI

隐私保护集合求交(Private Set Intersection - PSI)允许双方,即发送方和接收方,在不向对方透露额外信息的情况下计算其私有集的交集。我们对不平衡的 PSI 设置感兴趣,其中(1)接收方的集合明显小于发送方的集合,以及(2)接收方(拥有较小的集合)有一个低功率设备。另外,在标签式 PSI 设置中,发送方为其集合中的每个项目持有一个标签,而接收方则从相交的项目中获得标签。我们在 Chen、Laine 和 Rindal(CCS 2017)的非平衡 PSI 协议的基础上进行了一些改进:我们增加了对任意长度项目的有效支持,我们构建并实现了一个具有小通信复杂性的非平衡标签化的 PSI 协议,并且在预处理阶段使用不经意伪随机函数(OPRF)加强了安全模型。我们的协议优于以前的协议:对于一个任意长度的 220 和 512 大小的集合的交集,我们的协议的总在线运行时间仅为 1 秒(单线程),总通信成本为 4MB。对于一个更大的例子,一个 228 和 1024 大小的任意长度项目集的交集,在线运行时间为 12 秒(多线程),总通信量小于 18MB。

1 介绍

1.1 隐私保护集合求交

隐私保护集合求交(PSI)是一个安全的计算协议,它允许两方,即发送方和接收方,以预先确定的大小计算他们的私有集

PSI 有很长的历史,正面的用例包括从两个公司找到共同的客户,到隐私联系人的发现 [37],以及验证密码泄露 [1]。

不平衡的 PSI (Unbalanced PSI):大多数关于 PSI 的工作都是为平衡的情况设计的,在这种情况下,两个集合的大小大致相等,而且双方都有类似的计算和存储能力。当其中一个集合比另一个小得多时,这些协议通常只表现得稍微好一点。特别是,它们的通信成本至少与较大集合的大小成线性关系。然而,在某些应用中,接收者的集合可能比发送者的小得多。接收方可能是一个电池、计算能力和存储空间有限的移动设备,而发送方可能是一个高端计算设备。 此外,接收方和发送方之间的带宽可能是有限的。这促使人们研究不平衡的 PSI,其中一个集合比另一个大得多。最近有几个建议对不平衡 PSI 进行了优化 [12, 44, 47]。在这些工作中 [12] 实现了最小的整体通信复杂度,即

标签化的 PSI (Labeled PSI):在某些应用中,发送方为其集合中的每个项目

标签化 PSI 在隐私网络服务查询方面有一些直接的实际应用。例如,查询股票价格、具体位置信息、旅游预订信息或网络域名信息可以向服务提供商透露信息,允许他们进行高度有针对性的价格歧视 [40],或获得敏感的个人或商业信息。另一个例子是私人联系人发现问题的变种 [37],其中一个用户希望检索她的联系人列表中每个人的公钥,这些人已经注册了一个点对点通信的即时通信服务。在这方面,标签化的 PSI 可以提供必要的功能,同时保证查询隐私。

1.2 全同态加密

全同态加密(FHE)是一种加密形式,它允许任意(布尔或算术)电路直接在加密数据上进行评估,而不需要获得解密密钥 [7-10, 13, 17, 22, 24, 26, 49]。这种加密评估的结果仍然是加密的,并且可以由持有解密密钥的一方恢复。虽然 FHE 还远未成为在加密数据上进行计算的通用解决方案,但在特定场景下可以实现良好的性能,例如评估 AES 电路 [25],计算 DNA 序列的编辑距离 [16],以及训练逻辑回归模型 [34]。

在提高性能的道路上,一个基本的认识是,在许多情况下,所谓的 Leveled FHE 就足够了,其中加密方案的参数被选择为只允许预先确定的乘法深度的电路被评估。因此,出于性能方面的考虑,我们在这项工作中只使用 Leveled FHE,为了简单起见,我们有时会去掉 "Leveled" 前缀。

有几个 FHE 实现是公开可用的。我们选择使用同态加密库 SEAL1,它实现了 Brakerski/Fan-Vercauteren(BFV)方案 [22] 的变体 [4]。

FHE 参数和成本模型:BFV 方案的核心参数是三个整数:

1.3 我们的贡献

在高层次上,我们的贡献可以总结为以下几点:

- 我们使用 OPRF 预处理阶段来实现比 [12] 更好的性能和安全性。特别是,我们实现了对恶意接收者的完全基于模拟的安全性,改进了 [12] 在半诚实模型中实现的安全性。

- 我们在 [12] 的基础上,通过实现 [27] 的广义 SIMD 编码算法的修改版本,支持任意长度的项目。

- 我们扩展了我们的协议,以小的通信复杂度实现了标签化的 PSI。然后,我们应用标签化 PSI 来提供更好的安全性,以防止恶意发送方。

首先,我们通过利用预处理阶段来改进 [12] 的协议,其中各方对他们的输入项目应用一个盲目的 PRF(OPRF)。这一变化有两个影响:

- 发送方不再需要像 [12] 中那样对结果密码文进行昂贵的噪声淹没操作。这允许实施者利用更有效的 FHE 参数,这进一步提高了我们的性能并增加了参数化的灵活性。

- 预处理阶段使我们能够论证我们的协议对恶意接收者是安全的。特别是,我们表明,在预处理阶段之后,模拟器可以提取接收器的集合,并成功模拟协议的其余部分。我们表明,这种预处理可以使用指数化 [31, 47] 或不经意传输 [36, 42] 进行。最重要的是,前者允许发送方只进行一次预处理,并在多次协议执行中重复使用,这在摊销的情况下大大改善了性能,例如在私人联系人发现中。

其次,[12] 中的所有例子都仅限于对

我们的第三个贡献是设计和实现了一个标签化 PSI 的协议。这种情况下的挑战是如何让接收者为每个项目

第四,我们讨论了如何利用标签化的 PSI 的一个变体来实现对恶意发送者的合理安全概念。例如,[12] 的协议受到攻击,发送方可以强迫接收方输出其完整的集合 Y。在我们的协议中,接收方将输出

第五,我们展示了 PSI 计算的输出是如何在双方之间秘密共享的。这立即允许使用任何通用的 MPC 协议对交叉点进行通用计算。这个扩展背后的想法是,发送方在所有返回的密码文中添加一个额外的随机值。 当接收者解密它们时,双方将持有一个比较结果的加法共享。从这样的共享中可以对交叉点进行额外的计算。例如,可以计算出交集的 Cardinality,或标签的总和。

1.4 相关的工作

1.4.1 不平衡的 PSI (Unbalanced PSI)

如前所述,我们的协议可以被看作是 [12] 基于 FHE 的协议的后代。 由于与我们的协议有很大的重叠,我们把对这项工作的回顾推迟到第 2 节,在那里有详细的描述。

另一项密切相关的工作是 Resende 等人 [47] 的工作,该工作优化了当发送方拥有比接收方大得多的集合时 PSI 的通信开销。他们协议的核心技术是对接收方的集合应用

另一项遵循与 [47] 类似框架的工作是 Kiss 等人 [35] 的工作。这些协议的主要区别在于对

1.4.2 有计算的 PSI (PSI with Computation)

能够在不透露中间结果,甚至不透露交集的情况下计算交集上的函数,往往是一个理想的属性。例如,[30] 建立了一个

Pinkas 等人 [44] 提出了一个 PSI 协议,旨在对交集进行任意的计算。虽然他们的协议效率很高,但它在可以自然进行的计算类型方面有一些限制。也就是说,如果正在计算的函数对输入的顺序敏感,就会引入大量的开销。尽管有这个限制,还是考虑了几个有趣的应用,比如门限 PSI,它根据交集大小是否达到某个门限返回真或假;[20,44] 考虑 PSI 的 Cardinality,它返回交集的大小。[39] 考虑了一个隐私的寻找朋友的场景。

Ciampi 和 Orlandi [19] 也设计了一个协议,可以计算交点上的任意函数。所有这些作品都有一个局限性,就是通信复杂度在两个集合的大小上至少是线性的,而我们的方法在发送方的集合大小上仍然是亚线性的。

1.5 按关键词的隐私信息检索 (PIR by Keywords)

隐私信息检索(PIR)允许用户检索由一个或多个服务器持有的某个数据库中的条目。Chor 等人在 [18] 中考虑了一种被称为按关键词的 PIR 的变体,其中用户查询由一个关键词而不是数据库中的条目地址组成。我们的标签化的 PSI 协议可以被看作是一个多查询(单服务器)的按关键词的 PIR:我们把接收者的集合

在 [23] 中,Freedman 等人介绍了一个基于加法同态加密的单服务器按关键词的 PIR 协议。我们在第 5 节的标签化的 PSI 协议使用了与他们相同的插值多项式。同时,使用 leveled FHE,我们每个关键词的通信量是

Angel 等人 [2,3] 将多查询单服务器的按关键词的 PIR 作为一个匿名通信协议的核心部分。为了将按关键词的 PIR 减少到 PIR,他们向每个客户端推送了一个索引到关键词映射的布隆过滤器表示。他们还通过使用二幂选择和布谷鸟散列技术对多查询进行了优化。

Olumofin 和 Goldberg [41] 使用信息理论上的按关键词的 PIR 来保护客户对公共数据库查询的隐私。他们从按关键词的 PIR 还原到依赖于 B + 树和完美哈希函数的 PIR。

1.5.1 对数据库的隐私查询 (Private queries to databases)

Wang 等人 [51] 使用函数秘密共享而不是 PIR 来实现保护公共数据库查询隐私的相同目标。他们将查询建模为一个应用于数据库的函数。客户端向多个服务器发送该函数的秘密共享,然后结合响应以获得结果。只要至少有一个服务器不与其他服务器串通,就能确保查询隐私。

Boneh 等人 [6] 使用 FHE 来允许私人联合查询。该协议将匹配记录的索引返回给客户,客户随后可以发出 PIR 查询,以便自己获得记录。通信量与整个数据库的大小成正比。

Cheon 等人 [14, 15] 提出了允许用户在自己的密钥下对同态加密的数据库进行私人搜索和计算的技术。他们的方法支持不同种类的查询,如搜索和、搜索和最大、以及连接查询,利用二进制电路进行平等检查和比较。

Khedr 等人 [33] 从同态加密中构建了一个安全的电子邮件垃圾邮件过滤器和一个安全的多关键词搜索。通过在 GPU 平台上工作,利用并行性,他们取得了良好的性能。与其他关键词搜索协议相比,他们的协议有二进制输出:如果加密文件中存在一组关键词,则为真,否则为假。

1.6 符号

是发送方的集合; 是接收方的集合。我们假设 。 是 和 中集合元素的长度。 是标签化的 PSI 中标签的长度。 是我们 FHE 方案中的环维度(2 的幂); 是密文模数; 是明文模数 [21,22]。 是 SIMD 编码中扩展字段的度数。 是布谷鸟哈希表的大小。 是我们在 PSI 协议中用来分割发送方集合的分区数量 (遵循 [12])。 表示 的集合,而 是 的情况的缩写。

2 CLR17 协议

现在我们详细回顾一下 [12] 的协议。按照 [43] 的架构,他们的协议指示接收方为其集合

在这个一般协议的基础上,[12] 提出了几个优化方案,使这个电路的计算变得高效。首先,回顾一下,接收器有一个由

尽管如此,直接计算

3 物品长度较长的 PSI

[12] 协议对 32 位的项目实现了良好的性能,并且在发送方一侧很好地扩展到非常大的集合。然而,由于以下原因,它对较长项目的扩展性较差。假设有效项目长度为

大

无论项目的初始长度如何,习惯上都是应用输出长度为

更确切地说,BFV 方案的明文空间等于

其中

3.1 用更宽的插槽进行 SIMD 的权衡

通信成本:我们的 PSI 协议的具体通信成本可以通过以下方式计算:查询由

我们把

计算成本:发送方的在线计算由复杂度为

选择不同

我们的结论是,在相同的设置下,使用更宽的槽(即更大的

3.2 懒 SIMD 编码算法

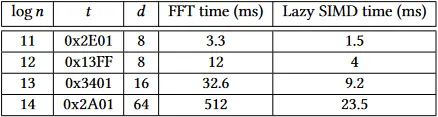

[50] 提出,可以利用 FFT 算法进行快速的 SIMD 编码和解码。当

我们注意到,第二个映射

另一方面,FFT 算法可以在一个步骤中执行

为了确定最佳策略,我们通过使用 FLINT [28] 实现懒惰编码算法和 FFT 算法进行了比较,并在表 1 中展示了结果。从结果中我们可以看出,懒惰编码算法有一个速度优势,这个优势随着扩展度

4 OPRF 预处理

我们现在演示如何进行预处理阶段以促进更有效的在线阶段。其核心思想是首先使用不经意伪随机函数 (

4.1 CLR17 的方法

[12] 协议执行噪声淹没以证明发送者的安全性。这样做的必要性源于这样一个事实:同态操作中的噪声增长不仅取决于被操作的密文,而且还取决于底层的明文。因此,如果结果密码文在最后没有被重新随机化,如果底层的噪声分布没有被适当数量的比特淹没的噪声所隐藏,那么他们的安全证明就不能发挥作用。

这种方法至少有两个不同的问题。首先,它要求发送者估计噪声大小的启发式上界,并确保有足够的噪声空间来执行适当数量的噪声泛滥。这使得他们的协议不可能在小的 FHE 参数下运行,即使是对于非常小的集合。另外,他们的协议对恶意攻击是脆弱的。例如,接收方可以在其密码文中插入更多的噪声,导致发送方的噪声淹没比它想象的要少。现在,通过检查 PSI 计算后的噪声分布,接收方有可能获得关于发送方集合的额外信息。

4.2 我们的解决方案

我们采取了一种不同的方法来解决这个问题,使我们能够完全摆脱噪音泛滥。也就是说,在进行 PSI 协议之前,我们使用

简而言之,我们让发送方选择一个密钥

我们的方法避开了这个问题,将基于 FHE 的 PSI 协议来处理

更广泛地说,将

其次,发送方使用接收方的集合评估的多项式不需要是随机的。回顾一下,在 [12] 中,发送方以同态方式评估了一个形式为

我们考虑两种类型的

4.3 DH-OPRF 预处理

基于 Diffie-Hellman 的 OPRF 协议计算函数

特别是,通过观察对

在我们的 PSI 协议中,这种 OPRF 的特性是发送方可以对多个接收方使用相同的密钥。这使得拥有一个庞大且通常相对静态的集合的发送方只需预处理一次其集合。这一点特别有价值,因为我们的协议还允许从预处理的数据集中有效地插入和删除数据。

4.4 OT-OPRF 预处理

另一种方法是使用最近的不经意传输(OT)扩展协议的进展 [36, 42],它能够实现与传统 OPRF 非常相似的功能。相关的区别是,接收方对每个密钥只能学习一个 OPRF 输出。这一限制规定了 OPRF 必须以不同的方式使用。特别是,我们遵循 PSZ 范式 [36, 43, 45, 46],其中 OPRF 在布谷鸟散列之后被应用于项目。首先,双方进行布谷鸟散列,确保接收方在每个哈希表仓中最多有一个项目。然后双方运行一个基于 OT 的 OPRF 协议,其中发送方为每个桶分配一个唯一的密钥。接收方用 OPRF 的输出更新布谷鸟表中的值,而发送方也同样更新其简单哈希表中的值。请注意,发送方可以学习每个键的任意数量的 OPRF 输出,这使得它可以更新每个桶中的所有值。

这种方法的另一个限制是,发送方必须用假项目填充其简单哈希表,以确保接收方不会推断出任何部分信息。也就是说,由于 OPRF 是在散列后应用的,任何给定的 bin 中的项目数量都是

与基于 Diffie-Hellman 的 OPRF 一样,接收器的输入可以被提取出来。这些协议如何提取的确切细节是相当复杂的,我们推迟到 [42] 进行详细解释。

5 标签化 PSI

我们提出了两种相关的方法来实现标签化的 PSI。前者与 [12] 协议兼容,而后者被优化为利用 OPRF 预处理阶段。本节将以接收方有一个单子集

5.1 与 CLR17 兼容

我们采用插值多项式的思想,也是在 [23] 中使用的,来建立我们的标记 PSI 协议。记得在 [12] 协议中,服务器对多项式

请注意,存在一个度数小于

很容易验证 G 具有所需的属性:如果

请注意,在上面的讨论中,我们隐含地假设标签的大小与项目相同。如果标签比项目长,我们可以把每个标签分解成几块,让服务器重复计算几次。最后,接收者可以解密标签的各个部分并重新组合。安全性证明不受影响,因为在不匹配的情况下,所有解密的部分将是随机字符串。

通信复杂度:我们利用了 [12] 中的优化,并对其进行了修改,即发送方同态地评估几个多项式而不是一个。因此,我们的标签化的 PSI 的通信复杂度等于

计算复杂度:这个标签化的 PSI 协议在 [12] 的 PSI 协议基础上引入了两个额外的计算任务。在离线阶段,发送方需要插值一个次数为

5.2 OPRF 优化标签化 PSI

如果各方进行 OPRF 预处理阶段,这个程序可以得到明显的改善。其核心思想是首先使用相关的 OPRF 值作为密钥对所有的标签进行加密。然后,所有这些加密的标签可以被发送给接收方,接收方使用其集合中的项目的 OPRF 值来解密相关的标签。我们强调,这种方法不需要同态加密方案的安全保证,以确保不在交集内的项目的标签信息不会泄露给接收者。

为了避免在发送这些加密标签时的线性通信,我们让发送者评估一个多项式,该多项式对加密标签进行插值,有效地压缩了需要通信的数据量。更详细地说,发送方首先对其集合

这种方法的主要优点之一是,由于

展望未来,我们对恶意发送者的安全改进方法需要使用标签化 PSI,但有趣的是不需要将评估的对称多项式

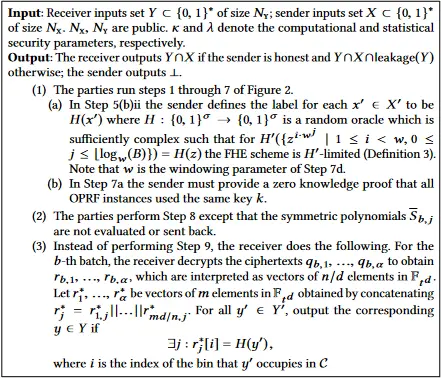

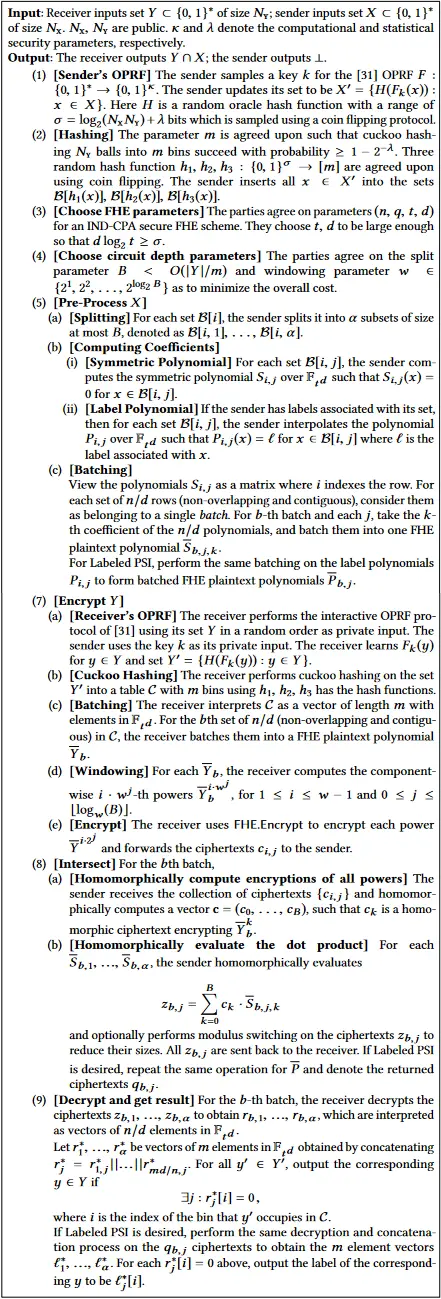

5.3 完整协议

我们在图 2 中介绍了我们标记的 PSI 的完整协议。

输入:接收方输入大小为

的集合 ;发送方输入大小为 集合 , 和 分别表示计算和统计安全参数。 输出:接收方输出

;发送方什么也不输出。 步骤:

发送方执行 OPRF:发送方为 OPRF 函数

采样一个密钥 。发送方将其集合更新为 。这里 是一个随机预言哈希函数,其范围为 位,使用掷硬币协议进行采样。 哈希:参数

是商定的,这样布谷鸟散列 个球到 个桶的成功率大于等于 。三个随机哈希函数 是用掷硬币的方式商定的。发送者将所有 插入到集合 中。 选择 FHE 参数:双方确定 IND-CPA 安全 FHE 方案的参数

。他们选择 , 要足够大,以便 。 选择电路深度参数:双方确定分割参数

和窗口参数 ,以最小化整体成本。 发送方对集合

进行预处理: - 分割:对于每个集合

,发送者将其分割成尺寸最大为 的 个子集,并表示为 。 - 计算系数:

- 对称多项式:对于每个集合

,发送方计算 上的对称多项式 ,使 ,对于 。 - 标签多项式:如果发送者有与其集合相关的标签,那么对于每个集合

,发送者在 上插值多项式 ,使得 ,对于 ,其中 是与 相关的标签。

- 对称多项式:对于每个集合

- 批处理:将多项式

看作一个矩阵,其中 索引行。对于每一组 行(非重叠和连续的),将它们视为属于一个批次。对于第 批和每个 ,取 个多项式的第 个系数,并将它们批为一个 FHE 明文多项式 。对于标签化的 PSI,对标签多项式

- 分割:对于每个集合

接收方加密集合

- 接收方执行 OPRF:接收者使用其随机顺序的集合

- 布谷鸟哈希:接收方使用

- 批处理:接收方将

- 窗口化:对于每个

- 加密:接收方使用

- 接收方执行 OPRF:接收者使用其随机顺序的集合

发送方计算交集:对于第

同态计算所有幂的加密:发送方收到密文集合

同态计算点积:对于每个

并可选择对密文

,

解密并获得结果:对于第

令

其中

如果需要标签化的 PSI,对

6 带有计算的 PSI

最近 PSI 协议的一个趋势是在交叉点上实现额外的计算 [19, 20, 30, 44]。然而,在我们的设定中,集合的大小是极其不平衡的,这些协议带来了(至少)线性的通信开销。我们表明,我们的协议可以被扩展,以适合进一步计算的形式输出交集和相关的标签。通过这些技术,双方可以输入一组键值对

这种计算的通信复杂度是

其核心思想是返回结果的加法秘密份额,这可以作为输入转发给二级 MPC 协议。为了简单起见,首先让我们考虑没有标签的情况,并且我们的 PSI 协议是使用单一分割来执行的。在标准的 PSI 协议中,有一个分割意味着在解密后,接收方持有一个单一的结果向量

发送方不返回

除了简单地计算相交点外,还可以返回标签的秘密共享。当相同的基于秘密共享的基本方法被应用于发送方持有的标签

在发送方收到函数 f 的输出的情况下,重要的是,

7 恶意模型下的安全

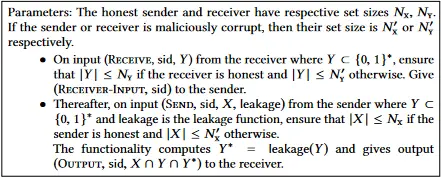

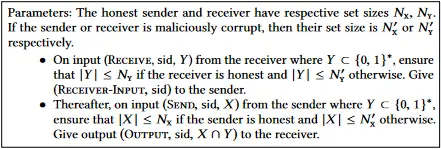

我们现在表明,我们的协议对恶意的接收者是安全的,同时对恶意的发送者提供隐私 [29]。理想的功能呈现在图 3 中。观察一下,恶意方被允许拥有比他们诚实时更大的集合。确切的集合大小将在证明中讨论。

参数:诚实的发送方和接收方有各自的集合大小

- 在接收方的输入

- 此后,对来自发送方的输入

7.1 单边模拟

粗略地说,要证明图 2 的协议

定理 1:在随机预言机混合体和 OMGDH 困难群

证明:首先,观察一下,步骤 1 到 5 不涉及接收方,因此模拟起来很简单。在步骤 7a,接收方在

这个模拟器的正确性直接遵循了 [31] 的证明。特别是,除了被提取的

7.2 接收者隐私

在我们的环境中,实现针对恶意发送者的完全基于模拟的安全是极具挑战性的。可以说,最重要的障碍是,我们要求通信复杂度在发送者集合的大小上是亚线性的。这使得传统的提取其集合的方法,例如 ZK 证明 [31],由于相关的通信开销是线性的,因此不可行。

第二大挑战是强制要求发送方执行正确的计算。在我们的协议中,发送方可以以多种方式偏离规定的协议。例如,众所周知 [23, 48],发送方可以不正确地执行简单的散列,这使得接收方的输出分布取决于接收方的全集。此外,在我们的协议中,情况甚至更糟,因为发送方获得了接收器集合的同态加密副本。与其用它来评估我们的 PSI 电路,发送者有很大的自由度来计算一个不同的电路,它可能任意地依赖于接收者的集合。

例如,对于发送方来说,强迫接收方输出他们的全部集合是微不足道的。回顾一下,在 [12] 和我们的半诚实协议中,当返回的密文包含一个零时,接收方解释为这意味着他们相应的项目是在交集中。那么,对发送方的直接攻击就是简单地加密并返回一个零的矢量,如果它持有一个公钥的话,否则就返回一个全零的密文。然后,接收方将得出结论,其全集是交集。

面对这些重大的挑战,我们选择放弃在有恶意发送者的情况下基于模拟的安全。相反,我们表明:(1)我们的基本协议实现了对恶意发送者的隐私 [29];(2)对我们协议的简单修改可以大大限制恶意发送者可以执行的攻击类别。

Hazay 和 Lindell [29] 曾在 PSI 的背景下考虑过这种针对恶意发送者的隐私和针对接收者的完全安全概念。非正式地,隐私性保证了发送者的成绩单不会透露任何关于该接收者的输入。这是对基于全仿真安全的放松,例如,我们没有实现输入的独立性,也没有保证输出的正确性。关于正式的描述,我们请读者参考 [29,定义 2.2]。

定理 2:在存在语义安全的全同态加密方案和 OMGDH 硬组

证明:接收者向发送者发送两个信息。首先是形式为

7.3 带有泄露的两边模拟

我们现在提出了一种限制发送方可以执行的攻击类型的技术。其核心思想是受标签化 PSI 的启发,结合使用支持更小深度的 leveled FHE 评估高深度电路的事实是困难的,甚至是不可行的。首先,我们考虑发送方不重复使用多个接收方的预处理阶段的结果的情况。

对于接收者来说,要得出一个项目

我们启发式地论证了评估这样的电路是非常困难的 -- 如果不是不可行的话 -- 使用分级 FHE,其中的参数被选择为支持更小的乘法深度。虽然不能保证高阶多项式不能被评估,但我们在实验中发现,对于我们的参数,即使进行一些额外的乘法,噪音水平也总是溢出的。此外,像

定义 3:如果对于所有的

在给定的(分级)FHE 方案是

另一方面,发送者仍然能够使交集间接地取决于集合

现在我们把注意力转移到发送方与多个接收方重复使用预处理阶段的情况。在这里,散列参数必须是固定的和重复使用的。特别是,布谷鸟散列函数和用于散列到

虽然这种攻击可能很严重,但我们认为许多应用可以容忍泄露一个比特。可以采用的一个对策是对公共参考字符串的哈希函数进行采样。这可以大大限制这种选择性失败攻击的有效性,因为哈希函数是固定的。

8 实验

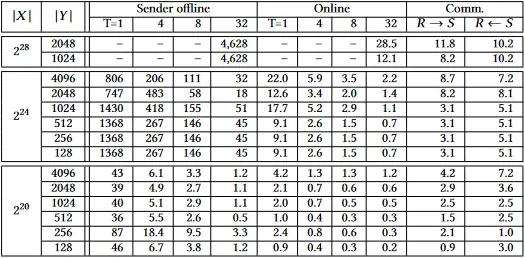

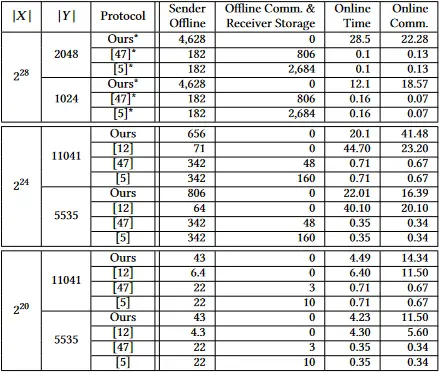

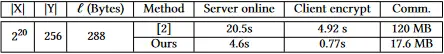

我们实现了我们的协议(任意长度的不平衡 PSI 长的项目的不平衡 PSI 和标签 PSI),并与以前的方法进行了基准测试。方法进行比较。对于长项和短项的不平衡 PSI,我们的 的比较点分别是 [5, 47] 和 [12]。对于有标签的 PSI,我们通过关键词与多查询的 Multi-PIR 进行比较。SealPIR 的解决方案 [2]。

我们的实现是在同态加密库 SEAL v2.3 的基础上从头开始建立的。加密库 SEAL v2.3.0-4,它是基于 BFV 方案 [22]。我们给出了详细的端到端和在线运行时间的报告,以及通信费用。在线运行时间以及通信开销的详细报告。我们的协议在图 4 中详细报告了单线程和多线程情况下的端到端和在线运行时间。我们将接收器限制为最多 4 个线程,以模拟一个低功耗的 设备,而发送方最多使用 32 个线程,如表中所示。表中所示。图 5 显示了与非平衡 PSI 协议进行了比较 [5, 12, 47]。

我们在一个 32 核英特尔至强 CPU 上对协议进行了基准测试,该 CPU 有 256 GB 的内存。我们注意到,这台机器类似于 [12] 所使用的机器。12] 所使用的机器,而且他们的协议所报告的数字是直接从他们的论文中获得的。从他们的论文中直接获得。所有协议都是在局域网内运行的 所有协议都在局域网中运行,吞吐量为 10Gbps,延迟时间为亚毫秒。

图 4:我们的协议在局域网设置中对不同的集合大小的性能指标。"发送方离线" 报告了初始化发送方集合所需的运行时间(秒)。这是非交互式的,可以与多个接收者重复使用。"在线" 报告了执行交集所需的端到端运行时间(秒),其中 "通信" 列报告了定向通信要求(MB)。

图 5:我们的 PSI 协议与 [5, 12, 47] 在局域网环境下的不同集合大小的比较。所有的执行都是单线程的,除了

8.1 对称密钥 BFV 的改进通信

我们通过对 SEAL 进行一些修改,使用 BFV 方案的对称密钥变体而不是更常见的公钥变体,来进一步提高我们的通信成本。这样做的好处是,新加密的 BFV 密文(见 [22])中的第二个多项式不必依赖于公钥,因此可以从一个随机种子中生成。因此,每个新加密的密码文的大小几乎减半,大大减少了我们的

8.2 不平衡的 PSI

图 4 包含了我们主要的一组性能数字,并展示了集合大小的广泛灵活性。对于发送方,我们考虑了

我们从最小的集合大小

将发送方的集合大小增加到

此外,我们还考虑了

8.3 比较

我们现在开始与 [5, 47] 的基于 OPRF 的协议和 [12] 的基于 FHE 的协议进行比较。首先我们回顾一下 [5, 31, 47] 的协议范式。这些协议利用与我们的协议相同的基于 Diffie-Hellman 的 OPRF,其中发送方持有密钥 k 并将 OPRF 应用于其集合

这种方法的主要限制是,接收者需要在更大的集合

这种模式最引人注目的特性之一是,在

在这个一般范式的基础上,[35, 47] 提出,可以使用布谷鸟过滤器或布隆过滤器等技术对编码集

此外,[47] 的通信复杂度在更大的集合规模中保持线性。在

最后,在更新

与 [12] 相比,我们在许多方面都更有优势。首先回顾一下,[12] 实际上只限于

鉴于这一重大改进,我们的协议仍然实现了类似的通信开销,而且在线运行时间往往更好。例如,当比较

8.4 标签化 PSI

我们将我们的标签化 PSI 技术的性能与匿名通信协议 Pung [2, 3] 所使用的关键词 PIR 进行比较。Pung 协议允许一组客户通过一个服务器私下发送和检索信息,而服务器不了解关于对话的任何信息(包括元数据)。在该协议的每个纪元中,一个客户希望使用他们共享的一些秘密关键词从服务器上私下检索几个消息。这是用一个基于加法同态加密的单服务器 PIR 实现的。为了让客户获得发送给她的消息的索引,服务器向每个客户发送一个包含关键词到索引映射的布隆过滤器。Pung 还利用散列技术对多查询进行了优化。在一个设置中,客户端在每个纪元中检索

参考文献

- Validating Leaked Passwords with k-Anonymity. https://blog.cloudflare. com/validating-leaked-passwords-with-k-anonymity/. (2018). Accessed: 201805-08.

Sebastian Angel, Hao Chen, Kim Laine, and Srinath Setty. 2018. PIR with compressed queries and amortized query processing. In 2018 IEEE Symposium on Security and Privacy (SP). IEEE, 962–979.

Sebastian Angel and Srinath Setty. 2016. Unobservable Communication over Fully Untrusted Infrastructure. In OSDI. 551–569.

Jean-Claude Bajard, Julien Eynard, M Anwar Hasan, and Vincent Zucca. 2016. A full RNS variant of FV like somewhat homomorphic encryption schemes. In International Conference on Selected Areas in Cryptography. Springer, 423–442.

Pierre Baldi, Roberta Baronio, Emiliano De Cristofaro, Paolo Gasti, and Gene Tsudik. 2011. Countering gattaca: efficient and secure testing of fully-sequenced human genomes. In Proceedings of the 18th ACM conference on Computer and communications security. ACM, 691–702.

Dan Boneh, Craig Gentry, Shai Halevi, Frank Wang, and David J Wu. 2013. Private database queries using somewhat homomorphic encryption. In International Conference on Applied Cryptography and Network Security. Springer, 102–118.

Zvika Brakerski. 2012. Fully Homomorphic Encryption without Modulus Switching from Classical GapSVP. In CRYPTO (Lecture Notes in Computer Science), Reihaneh Safavi-Naini and Ran Canetti (Eds.), Vol. 7417. Springer, 868–886.

Zvika Brakerski, Craig Gentry, and Vinod Vaikuntanathan. 2012. (Leveled) fully homomorphic encryption without bootstrapping. In Proceedings of the 3rd Innovations in Theoretical Computer Science Conference. ACM, 309–325.

Zvika Brakerski and Vinod Vaikuntanathan. 2011. Fully homomorphic encryption from ring-LWE and security for key dependent messages. In Advances in Cryptology–CRYPTO 2011. Springer, 505–524.

Zvika Brakerski and Vinod Vaikuntanathan. 2014. Efficient fully homomorphic encryption from (standard) LWE. SIAM J. Comput. 43, 2 (2014), 831–871.

Melissa Chase, Hao Chen, Jintai Ding, Shafi Goldwasser, Sergey Gorbunov, Jeffrey Hoffstein, Kristin Lauter, Satya Lokam, Dustin Moody, Travis Morrison, Amit Sahai, and Vinod Vaikuntanathan. 2017. Security of Homomorphic Encryption. Technical Report. HomomorphicEncryption.org, Redmond WA.

Hao Chen, Kim Laine, and Peter Rindal. 2017. Fast private set intersection from homomorphic encryption. In Proceedings of the 2017 ACM SIGSAC Conference on Computer and Communications Security. ACM, 1243–1255.

Jung Hee Cheon, Andrey Kim, Miran Kim, and Yongsoo Song. 2017. Homomorphic encryption for arithmetic of approximate numbers. In International Conference on the Theory and Application of Cryptology and Information Security. Springer, 409–437.

Jung Hee Cheon, Miran Kim, and Myungsun Kim. 2015. Search-and-compute on encrypted data. In International Conference on Financial Cryptography and Data Security. Springer, 142–159.

Jung Hee Cheon, Miran Kim, and Myungsun Kim. 2016. Optimized search-andcompute circuits and their application to query evaluation on encrypted data. IEEE Transactions on Information Forensics and Security 11, 1 (2016), 188–199.

Jung Hee Cheon, Miran Kim, and Kristin Lauter. 2015. Homomorphic computation of edit distance. In International Conference on Financial Cryptography and Data Security. Springer, 194–212.

Ilaria Chillotti, Nicolas Gama, Mariya Georgieva, and Malika Izabachene. 2016. Faster fully homomorphic encryption: Bootstrapping in less than 0.1 seconds. In International Conference on the Theory and Application of Cryptology and Information Security. Springer, 3–33.

Benny Chor, Niv Gilboa, and Moni Naor. 1997. Private information retrieval by keywords. Citeseer.

Michele Ciampi and Claudio Orlandi. 2018. Combining Private Set-Intersection with Secure Two-Party Computation. Technical Report. Cryptology ePrint Archive, Report 2018/105.

Emiliano De Cristofaro, Paolo Gasti, and Gene Tsudik. 2012. Fast and private computation of cardinality of set intersection and union. In International Conference on Cryptology and Network Security. Springer, 218–231.

Nathan Dowlin, Ran Gilad-Bachrach, Kim Laine, Kristin Lauter, Michael Naehrig, and John Wernsing. 2017. Manual for using homomorphic encryption for bioinformatics. Proc. IEEE 105, 3 (2017), 552–567.

Junfeng Fan and Frederik Vercauteren. 2012. Somewhat Practical Fully Homomorphic Encryption. Cryptology ePrint Archive, Report 2012/144. (2012). http://eprint.iacr.org/.

Michael J Freedman, Yuval Ishai, Benny Pinkas, and Omer Reingold. 2005. Keyword search and oblivious pseudorandom functions. In Theory of Cryptography Conference. Springer, 303–324.

Craig Gentry. 2009. Fully homomorphic encryption using ideal lattices.. In STOC, Vol. 9. 169–178.

Craig Gentry, Shai Halevi, and Nigel P Smart. 2012. Homomorphic evaluation of the AES circuit. In Advances in cryptology–crypto 2012. Springer, 850–867.

Craig Gentry, Amit Sahai, and Brent Waters. 2013. Homomorphic Encryption from Learning with Errors: Conceptually-Simpler, Asymptotically-Faster, Attribute-Based. In CRYPTO (1) (Lecture Notes in Computer Science), Ran Canetti and Juan A. Garay (Eds.), Vol. 8042. Springer, 75–92. https://doi.org/10.1007/ 978- 3- 642- 40041- 4

Shai Halevi and Victor Shoup. 2014. Algorithms in helib. In International cryptology conference. Springer, 554–571.

W. Hart, F. Johansson, and S. Pancratz. 2013. FLINT: Fast Library for Number Theory. (2013). Version 2.4.0, http://flintlib.org.

Carmit Hazay and Yehuda Lindell. 2008. Efficient Protocols for Set Intersection and Pattern Matching with Security Against Malicious and Covert Adversaries. In Theory of Cryptography, Ran Canetti (Ed.). Springer Berlin Heidelberg, Berlin, Heidelberg, 155–175.

Mihaela Ion, Ben Kreuter, Erhan Nergiz, Sarvar Patel, Shobhit Saxena, Karn Seth, David Shanahan, and Moti Yung. 2017. Private Intersection-Sum Protocol with Applications to Attributing Aggregate Ad Conversions. Technical Report. Cryptology ePrint Archive, Report 2017/738.

Stanisław Jarecki and Xiaomin Liu. 2010. Fast secure computation of set intersection. In International Conference on Security and Cryptography for Networks. Springer, 418–435.

Seny Kamara, Payman Mohassel, Mariana Raykova, and Saeed Sadeghian. 2014. Scaling Private Set Intersection to Billion-Element Sets. In Financial Cryptography and Data Security, Nicolas Christin and Reihaneh Safavi-Naini (Eds.). Springer Berlin Heidelberg, Berlin, Heidelberg, 195–215.

Alhassan Khedr, Glenn Gulak, and Vinod Vaikuntanathan. 2016. SHIELD: scalable homomorphic implementation of encrypted data-classifiers. IEEE Trans. Comput. 65, 9 (2016), 2848–2858.

Andrey Kim, Yongsoo Song, Miran Kim, Keewoo Lee, and Jung Hee Cheon. 2018. Logistic Regression Model Training based on the Approximate Homomorphic Encryption. Cryptology ePrint Archive, Report 2018/254. (2018). https://eprint. iacr.org/2018/254.

Ágnes Kiss, Jian Liu, Thomas Schneider, N Asokan, and Benny Pinkas. 2017. Private set intersection for unequal set sizes with mobile applications. Proceedings on Privacy Enhancing Technologies 2017, 4 (2017), 177–197.

Vladimir Kolesnikov, Ranjit Kumaresan, Mike Rosulek, and Ni Trieu. 2016. Efficient batched oblivious PRF with applications to private set intersection. In Proceedings of the 2016 ACM SIGSAC Conference on Computer and Communications Security. ACM, 818–829.

Moxie Marlinspike. 2014. The Difficulty Of Private Contact Discovery. A company sponsored blog post. (2014). https://whispersystems.org/blog/contact-discovery/.

C. Meadows. 1986. A More Efficient Cryptographic Matchmaking Protocol for Use in the Absence of a Continuously Available Third Party. In 1986 IEEE Symposium on Security and Privacy. 134–134. https://doi.org/10.1109/SP.1986.10022

Marcin Nagy, Emiliano De Cristofaro, Alexandra Dmitrienko, N Asokan, and Ahmad-Reza Sadeghi. 2013. Do I know you?: efficient and privacy-preserving common friend-finder protocols and applications. In Proceedings of the 29th Annual Computer Security Applications Conference. ACM, 159–168.

Andrew Odlyzko. 2003. Privacy, economics, and price discrimination on the Internet. In Proceedings of the 5th international conference on Electronic commerce. ACM, 355–366.

Femi Olumofin and Ian Goldberg. 2010. Privacy-preserving queries over relational databases. In International Symposium on Privacy Enhancing Technologies Symposium. Springer, 75–92.

Michele Orrù, Emmanuela Orsini, and Peter Scholl. 2017. Actively secure 1-out-ofn OT extension with application to private set intersection. In CryptographersâĂŹ Track at the RSA Conference. Springer, 381–396.

Benny Pinkas, Thomas Schneider, Gil Segev, and Michael Zohner. 2015. Phasing: Private set intersection using permutation-based hashing. In 24th USENIX Security Symposium (USENIX Security 15). 515–530.

Benny Pinkas, Thomas Schneider, Christian Weinert, and Udi Wieder. 2018. Efficient circuit-based PSI via cuckoo hashing. In Annual International Conference on the Theory and Applications of Cryptographic Techniques. Springer, 125–157.

Benny Pinkas, Thomas Schneider, and Michael Zohner. 2014. Faster Private Set Intersection Based on OT Extension.. In USENIX Security Symposium, Vol. 14. 797–812.

Benny Pinkas, Thomas Schneider, and Michael Zohner. 2018. Scalable private set intersection based on OT extension. ACM Transactions on Privacy and Security (TOPS) 21, 2 (2018), 7.

Amanda C Davi Resende and Diego F Aranha. 2018. Faster Unbalanced Private Set Intersection. Journal of Internet Services and Applications 9, 1 (2018), 1–18.

Peter Rindal and Mike Rosulek. 2017. Malicious-Secure Private Set Intersection via Dual Execution. In Proceedings of the 2017 ACM SIGSAC Conference on Computer and Communications Security (CCS ’17). ACM, New York, NY, USA, 1229–1242. https://doi.org/10.1145/3133956.3134044

Ronald L Rivest, Len Adleman, and Michael L Dertouzos. 1978. On data banks and privacy homomorphisms. Foundations of secure computation 4, 11 (1978), 169–180.

Nigel P Smart and Frederik Vercauteren. 2014. Fully homomorphic SIMD operations. Designs, codes and cryptography 71, 1 (2014), 57–81.

Frank Wang, Catherine Yun, Shafi Goldwasser, Vinod Vaikuntanathan, and Matei Zaharia. 2017. Splinter: Practical Private Queries on Public Data.. In NSDI. 299313.

附录 A 泄露的 PSI 的安全证明

定理 4:在随机预言机混合体中,在存在 OMGDH 硬组

证明:证明该协议对恶意接收者是安全的,是定理 1 的一个直接延伸。

在恶意发送者的情况下,我们必须描述一个非黑盒模拟器,它可以提取发送者集合和泄漏函数,这些函数被转发到图 7 的理想功能。模拟器使用一个假的集合扮演接收者的角色,并在协议结束时提取发送者集合和函数,如下所示。

首先,模拟器从零知识证明中提取 OPRF 密钥

然后,泄漏函数定义如下。在输入

备注:在图 8 中加入了一个零知识证明,即发送者对所有 OPRF 的调用都使用相同的密钥。这主要是为了简化证明的论述。该证明必须处理发送方使用多个 OPRF 密钥的情况以及密钥未知的情况,例如发回一个随机值而不是